En este artículo se abordará un problema relacionado con FortiGate y la gestión de certificados TLS 1.3 PQC. Este problema es crítico porque puede permitir eludir las políticas de seguridad definidas mediante el filtro web, comprometiendo así la protección de la red. A lo largo de este artículo, se detallarán los pasos necesarios para diagnosticar y resolver este inconveniente, asegurando que el entorno de red mantenga su integridad y seguridad.

Descripción del problema

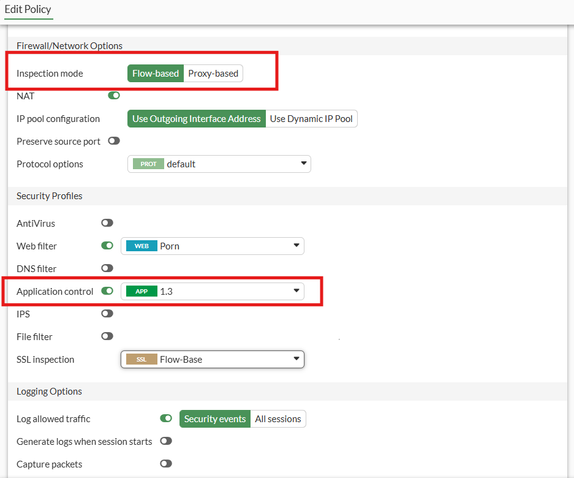

Este artículo describe cómo bloquear el uso de certificados TLS 1.3 PQC en un entorno donde no es posible habilitar la Inspección Profunda y el modo Proxy. Cuando se utiliza un filtro web en una política con inspección de SSL, el entorno no permite usar estos modos debido a las limitaciones en la modificación de certificados en los dispositivos que usan recursos de la red. Este comportamiento se traduce en que las páginas que ya están bloqueadas con el filtro web son eludidas debido a la necesidad de un certificado TLS 1.3 PQC.

Alcance

Este problema afecta a dispositivos que ejecutan FortiOS, específicamente en la configuración y gestión de filtros web y certificados SSL.

Diagnóstico paso a paso

Para resolver el problema de eludir el bloqueo del filtro web, sigue los siguientes pasos de análisis y configuración:

- Analiza el bloque de ‘falso positivo’ en el Registro de Filtro Web (Registro e informes -> Eventos de seguridad -> Filtro web).

- En la política utilizada para limitar el contenido con el filtro web, habilita un perfil personalizado de Control de Aplicaciones.

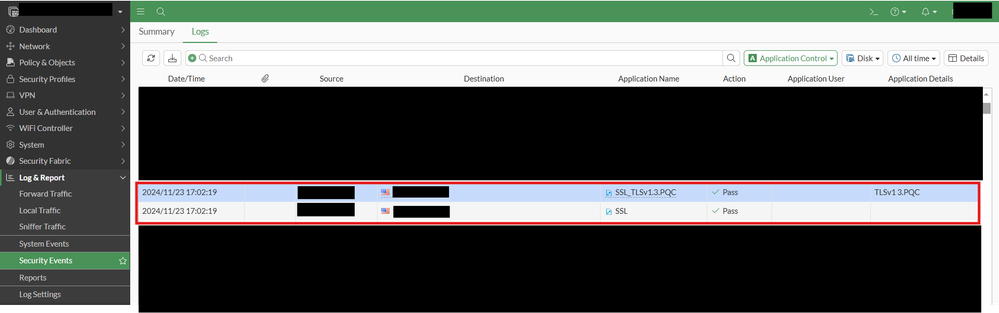

Nota: Es obligatorio habilitar el perfil para poder ver los registros sobre el protocolo utilizado por la página. Para ver los registros, ve a Registro y reporte -> Eventos de seguridad -> Control de aplicaciones. - Cuando el usuario intenta acceder a la página bloqueada, revisa el Registro en la sección de Control de Aplicaciones. Aquí el protocolo TLS 1.3 PQC debería estar en estado Permitido, lo que indica que la comunicación se está redirigiendo y otorgando correctamente, eludindo así el filtro web.

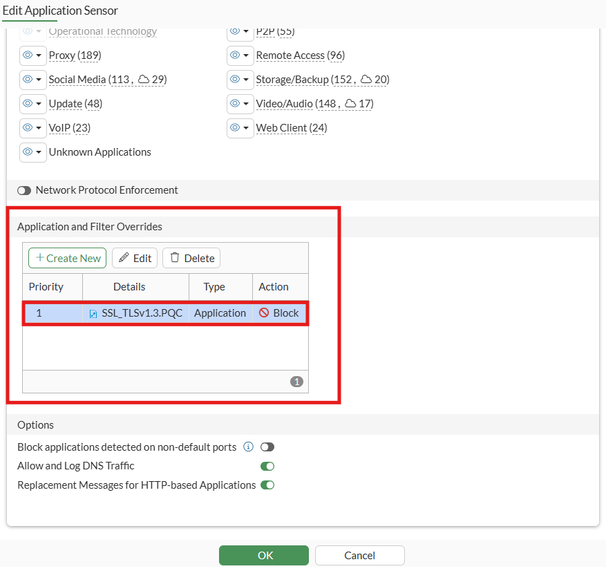

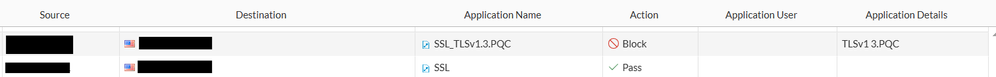

- En este escenario, es necesario habilitar dentro del perfil de Control de Aplicaciones una excepción en Aplicación y filtros Overrides que contenga el protocolo SSL_TLSv1.3.PQC con una acción de Bloquear.

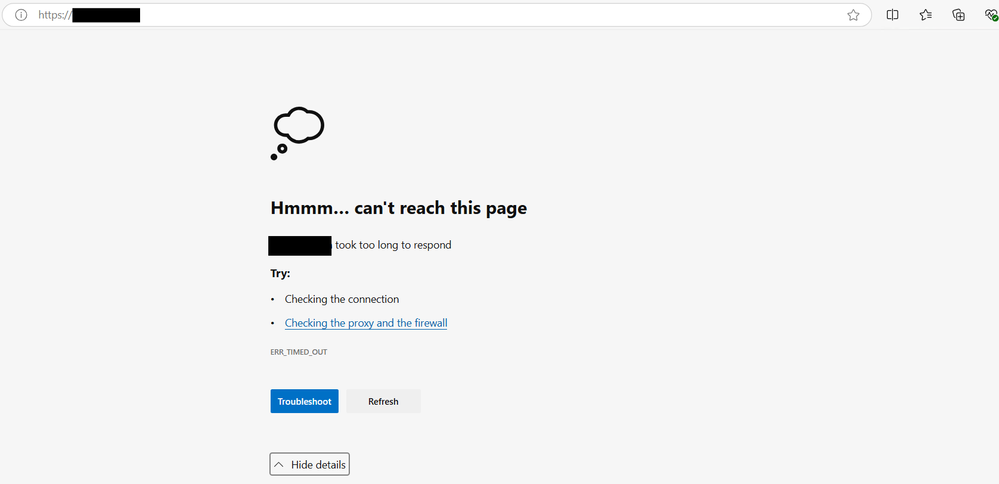

- Con este cambio, la página se bloquea y se vuelve inaccesible para el usuario. Después, verifica en el Registro del Control de Aplicaciones para confirmar que el protocolo está bloqueado, pero la comunicación SSL continúa siendo permitida.

La acción debería ser ‘Bloquear’, pero puede que aún se pueda acceder a la página web.

Solución recomendada

Nota: Si no es posible bloquear TLS 1.3 con el control de aplicaciones, se puede abordar el problema utilizando filtrado DNS. Esta solución se aplica a FortiOS 7.4.X y versiones posteriores. Para obtener instrucciones detalladas, consulta la Opción 1 en este artículo de la base de conocimientos de FortiGate.

Comandos CLI utilizados

Para una gestión más efectiva del problema, los siguientes comandos pueden ser útiles:

config firewall policy

edit

set application-list

next

Estos comandos permiten editar la política de firewall y establecer una lista de aplicaciones específicas que deben ser gestionadas de acuerdo con las configuraciones de seguridad deseadas.

Buenas prácticas y recomendaciones

Se recomienda:

- Revisar y actualizar periódicamente las reglas de filtrado web y de aplicaciones.

- Mantener FortiOS actualizado para acceder a las nuevas funcionalidades y mejoras de seguridad.

- Evaluar regularmente el tráfico de la red y realizar auditorías de seguridad para identificar y mitigar riesgos potenciales.

Notas adicionales

Ten en cuenta que la implementación de nuevas soluciones de seguridad puede requerir pruebas exhaustivas en entornos controlados antes de su implementación en producción para garantizar que no interfieran con el tráfico legítimo y la operación diaria de la red.

¿Te ha resultado útil??

0 / 0

Hola, somos Mila Jiménez y César Sánchez. Dos apasionados de la ciberseguridad con muchos años de experiencia. Hemos trabajado en muchas empresas del mundo TI y ahora nos apetece compartir nuestro conocimiento con cualquiera que lo necesite.

¡Si te gusta nuestro contenido puedes invitarnos a un café AQUÍ!