En el entorno digital actual, la seguridad de las conexiones de clientes es fundamental para proteger la información crítica y evitar accesos no autorizados. Este artículo aborda el problema del acceso remoto no deseado a través de software específico y proporciona un enfoque detallado para bloquear estas aplicaciones utilizando dispositivos FortiGate. A través de esta guía, aprenderá a implementar medidas de seguridad efectivas para resguardar su red.

Índice

Descripción del problema

El acceso remoto a través de aplicaciones específicas puede representar una amenaza significativa para la seguridad de las redes empresariales. Las conexiones inseguras pueden permitir la fuga de datos sensibles y la infiltración de malware. Por lo tanto, es esencial contar con medidas efectivas para bloquear este tipo de software y proteger la infraestructura de red.

Alcance

Este artículo está dirigido a administradores de sistemas y responsables de la seguridad que utilizan dispositivos FortiGate para gestionar la seguridad de red en sus organizaciones.

Diagnóstico paso a paso

A continuación, se presentan dos métodos recomendados para bloquear aplicaciones de acceso remoto:

- Control de aplicaciones: Este método implica utilizar el perfil de Control de Aplicaciones en FortiGate para gestionar el tráfico de red basado en aplicaciones específicas.

- Uso de la base de datos de servicios de internet (ISDB): Permite bloquear tráfico a aplicaciones o sitios específicos utilizando políticas de firewall sin depender de perfiles de seguridad.

Solución recomendada

Para bloquear aplicaciones relacionadas con el acceso remoto en FortiGate, siga los siguientes pasos:

- Navegar a Control de Aplicaciones: Acceda a Perfiles de Seguridad y seleccione Control de Aplicaciones.

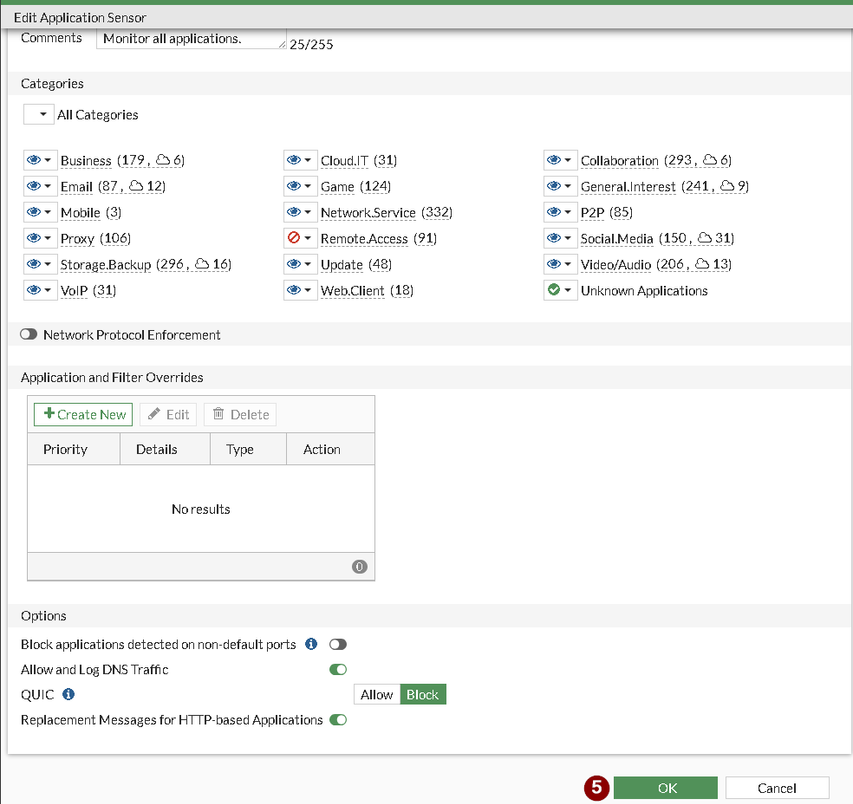

- Seleccionar el Perfil: Escoja el perfil deseado (por ejemplo, ‘predeterminado’ como se muestra en la captura de pantalla).

- Bloquear Acceso Remoto: En Categorías, seleccione Bloquear para Acceso Remoto. Esto bloqueará todas las aplicaciones que coincidan con las firmas relacionadas con accesos remotos.

- Ejemplo de Firmas de Aplicaciones: Consulte la lista de firmas de aplicaciones para ver ejemplos de aplicaciones bloqueadas.

- Guardar Cambios: Después de realizar estos cambios, presione OK para guardar y aplicar la configuración bajo la política del firewall.

Nota Importante: Para algunas firmas de aplicaciones, es necesario habilitar la Inspección Profunda de SSL para un bloqueo efectivo. Esta característica permite la inspección del tráfico cifrado, asegurando que la firma pueda ser detectada y bloqueada adecuadamente.

Para filtrado web: El Filtrado Web se centra más en controlar el acceso web basado en URL y categorías, mientras que el Control de Aplicaciones está orientado a gestionar y asegurar aplicaciones específicas que se ejecutan en la red.

Comandos CLI utilizados

Algunos comandos importantes que podrían ser útiles durante este proceso son:

config firewall policy

edit <policy_id>

set srcintf <interface>

set dstintf <interface>

set action deny

set schedule always

set service ALL

set logtraffic all

next

endBuenas prácticas y recomendaciones

- Asegúrese de que su dispositivo FortiGate esté siempre actualizado con las últimas firmas de aplicaciones.

- Considere implementar políticas de seguridad adicionales, como la autenticación multifactor para conexiones remotas.

- Revise y audite periódicamente los registros de tráfico para identificar actividades sospechosas.

- Eduque a los usuarios sobre los riesgos asociados a aplicaciones de acceso remoto no autorizadas.

Notas adicionales

Si una aplicación de acceso remoto no cuenta con una firma en la ISDB o Control de Aplicaciones, considere las siguientes alternativas:

- Política de firewall basada en FQDN: Utilice el Nombre de Dominio Totalmente Calificado (FQDN) de la herramienta en su política de Firewall para controlar el acceso.

- Solicitar una Nueva Firma de AppControl: Envíe una solicitud para una nueva firma de AppControl a través del sitio web de FortiGuard: Formulario de Solicitud de Control de Aplicaciones.

¿Te ha resultado útil??

0 / 0

Hola, somos Mila Jiménez y César Sánchez. Dos apasionados de la ciberseguridad con muchos años de experiencia. Hemos trabajado en muchas empresas del mundo TI y ahora nos apetece compartir nuestro conocimiento con cualquiera que lo necesite.

¡Si te gusta nuestro contenido puedes invitarnos a un café AQUÍ!